お問い合わせ

お電話でのお問い合わせ

03-3518-8055 (電話受付時間 9:00-17:30)

お問い合わせ

お電話でのお問い合わせ

03-3518-8055 (電話受付時間 9:00-17:30)

どこから着手すべきか難しいセキュリティ対策の指針となるのが「セキュリティガイドライン」です。ガイドラインは業界・団体ごとに特色はあるものの、多くの国々で参考にしているフレームワークや共通した項目があります。本記事では、ガイドラインの基本的な考え方や、世界的に参照されるフレームワークや国内での業界別ガイドラインの動き、スタート地点の1つである「IT資産の把握」と「不明機器の排除」を取り上げます。

企業を標的とするサイバー攻撃が高度化・巧妙化する昨今、セキュリティ対策は重要な経営課題の1つとなりました。取引先や顧客からの信頼を守るため、あるいは法規制やガイドラインへの準拠を果たすために、企業はセキュリティ対策に取り組まなければなりません。

しかし実際には、取り組むべき項目は膨大で、セキュリティ対策を網羅することは現実的ではありません。限られたリソースの中で、どこから着手すべきか、何を優先すべきかを判断する必要があります。そこで指針となるのが「セキュリティガイドライン」です。

セキュリティガイドラインとは、情報資産を守るために「何をすべきか」を示した公式の指針です。政府機関や国際標準規格が提供するものを参考に、業界団体や企業が必要な項目を体系的に整備・策定するのが一般的です。一部を除いて法的義務や強制力を持つものではありませんが、事実上、セキュリティガイドラインの策定・導入は強く推奨されていて、必須とされる業界も存在します。

このように、ガイドラインを参照することで、自社がどのようなセキュリティ対策を実施すべきかを知り、現状を客観的に評価できるようになります。例えば、「対策のどこが不足しているか」「何を優先すべきか」などが明確になるでしょう。

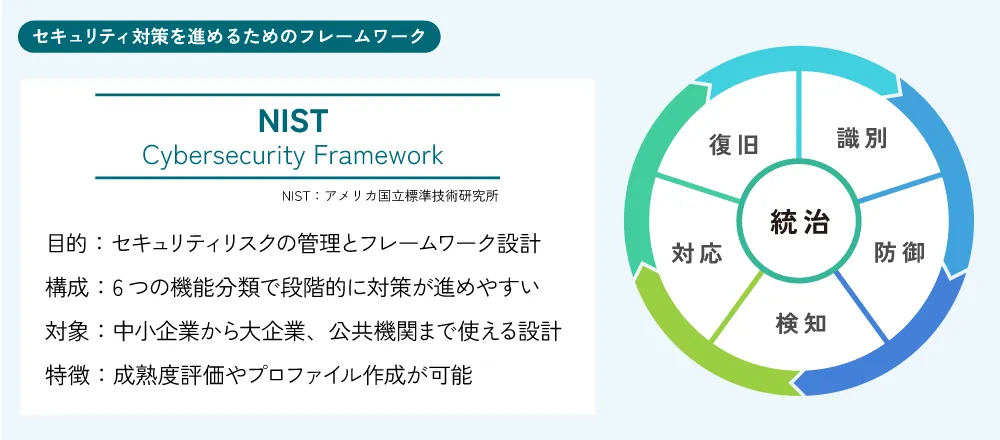

ガイドラインを理解する上で、まず押さえておきたいのが国際的に参照される代表的なフレームワークや考え方です。ここでは、世界的に広く活用されているフレームワーク「NIST Cybersecurity Framework」、実践的な優先順位を示す「CIS Controls」、そして日常的な予防習慣を意味する「サイバーハイジーン」の3つを紹介します。それぞれの特徴を理解することで、自社がセキュリティ対策に取り組む際のヒントとしてみてはいかがでしょうか。

セキュリティフレームワークの代表例が、アメリカ国立標準技術研究所(NIST)が策定した NIST Cybersecurity Framework(CSF)です。

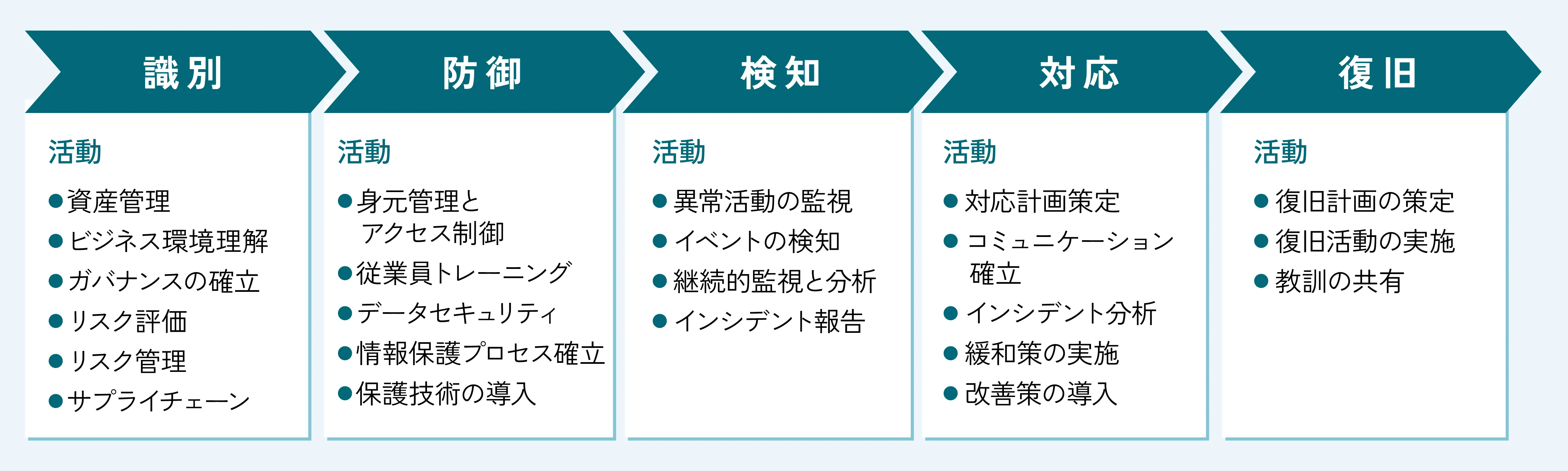

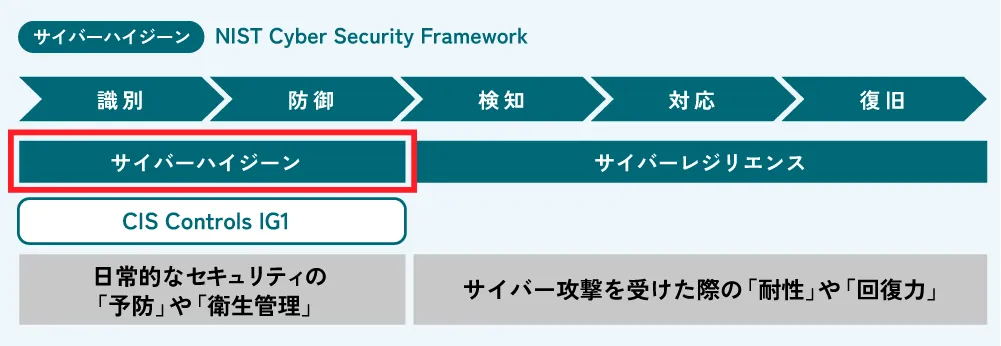

NIST CSFは、セキュリティリスクを管理するための枠組みを整理したもので、図のように「識別・防御・検知・対応・復旧」に「統治」を加えた6つの機能から構成されています。

組織はこのフレームワークを参照することで、自社のセキュリティ対策を体系的に点検でき、成熟度や不足している分野を明確にできます。

日本ではIPA(情報処理推進機構)がNISTの許可を得てNIST CSFを翻訳公開し、国内企業が国際標準に沿った形でセキュリティ対策を導入できるよう支援しています。グローバル展開する企業にとって、国内外での信頼を確保する上でも、NIST CSFを取り入れたセキュリティ対策は有効だと考えられています。

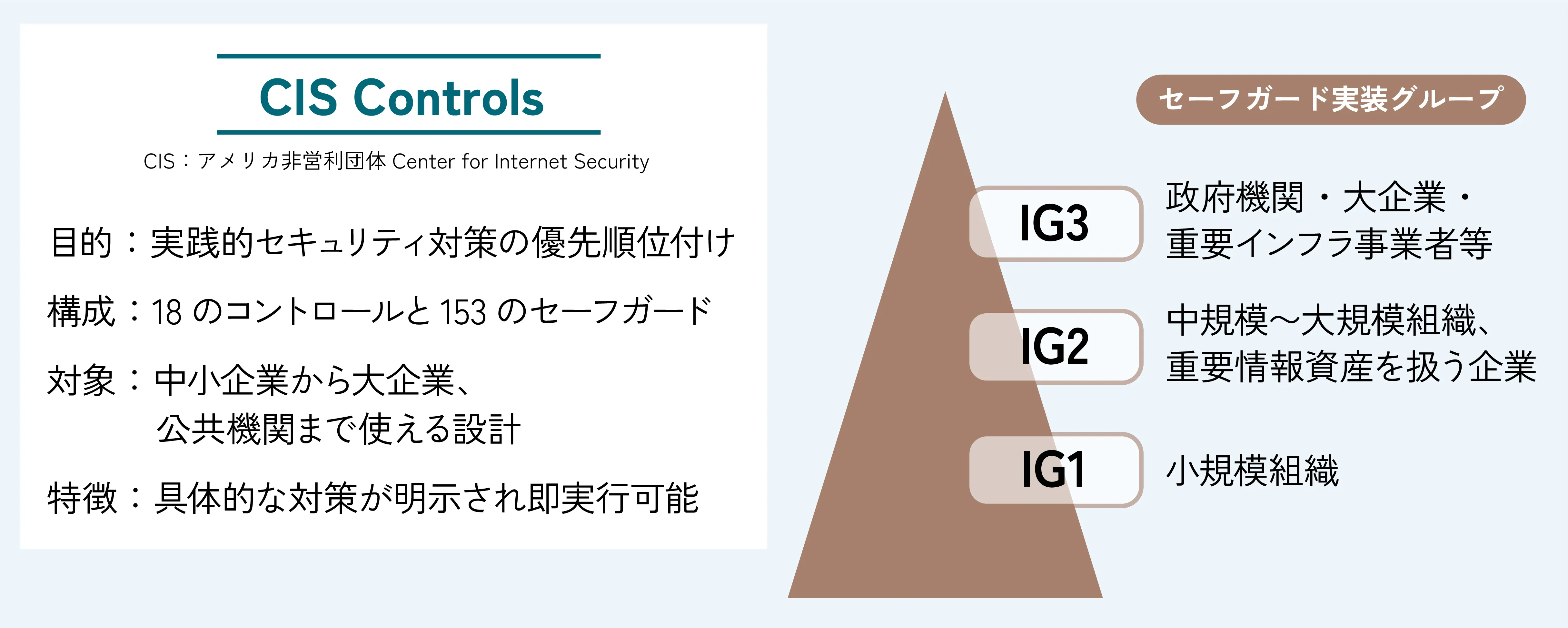

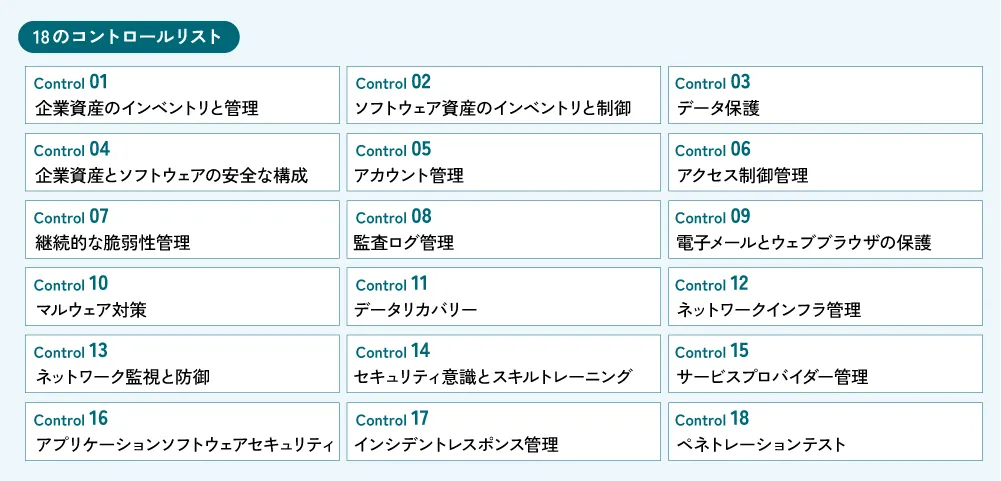

次に紹介するのが、米国の非営利団体 CIS(Center for Internet Security)が公開しているCIS Controlsです。CIS Controlsの目的は「実践的セキュリティ対策の優先順位付け」です。組織の規模や扱う情報資産の重要度に応じてレベルが分けられ、対策の優先度が明確に整理されている点が特徴です。

例えば、下図の18のコントロールリストでは、「企業資産のインベントリと管理」「アカウント管理」「継続的な脆弱性管理」「ネットワークインフラ管理」などが記載され、すぐに実行できる具体策が明示されています。これは、NIST CSFのようなフレームワークを実装するにあたり「現場でどの対策から始めるか」を検討する上で補完的に機能する関係にあります。

また、IPAの「 サイバーセキュリティ経営ガイドライン 」、「 中小企業向けセキュリティ対策ガイド 」などは、CISの考え方に、日本独自の視点を加えて反映されている位置づけです。

最後に紹介するのが サイバーハイジーン(Cyber Hygiene) です。ハイジーンは「衛生」を意味し、日常的な健康や清潔さを保つための予防習慣を指す語です。つまり、「サイバーハイジーン」はサイバー空間でのリスクに対する、日常的な予防習慣を意図する言葉です。

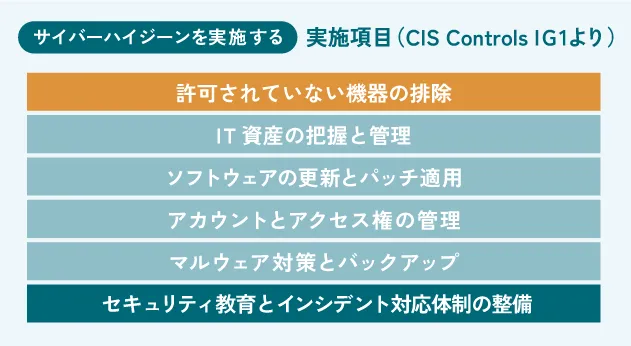

下図のように、サイバーハイジーンはNIST CSFの5機能(識別・防御・検知・対応・復旧)における、「識別」「防御」に相当します。複雑で高度な施策に取り組む前に、資産管理・パッチ適用・不要な機器の排除といった基本的な対策を徹底することを重視しています。

サイバーハイジーンは、セキュリティ人材や予算が限られている組織でも、低コストで実践できる点が大きなメリットです。これらは CIS ControlsのIG1(実装グループ1:小規模組織向けの必須対策) にも含まれていますので、参考にしてみてはいかがでしょうか。

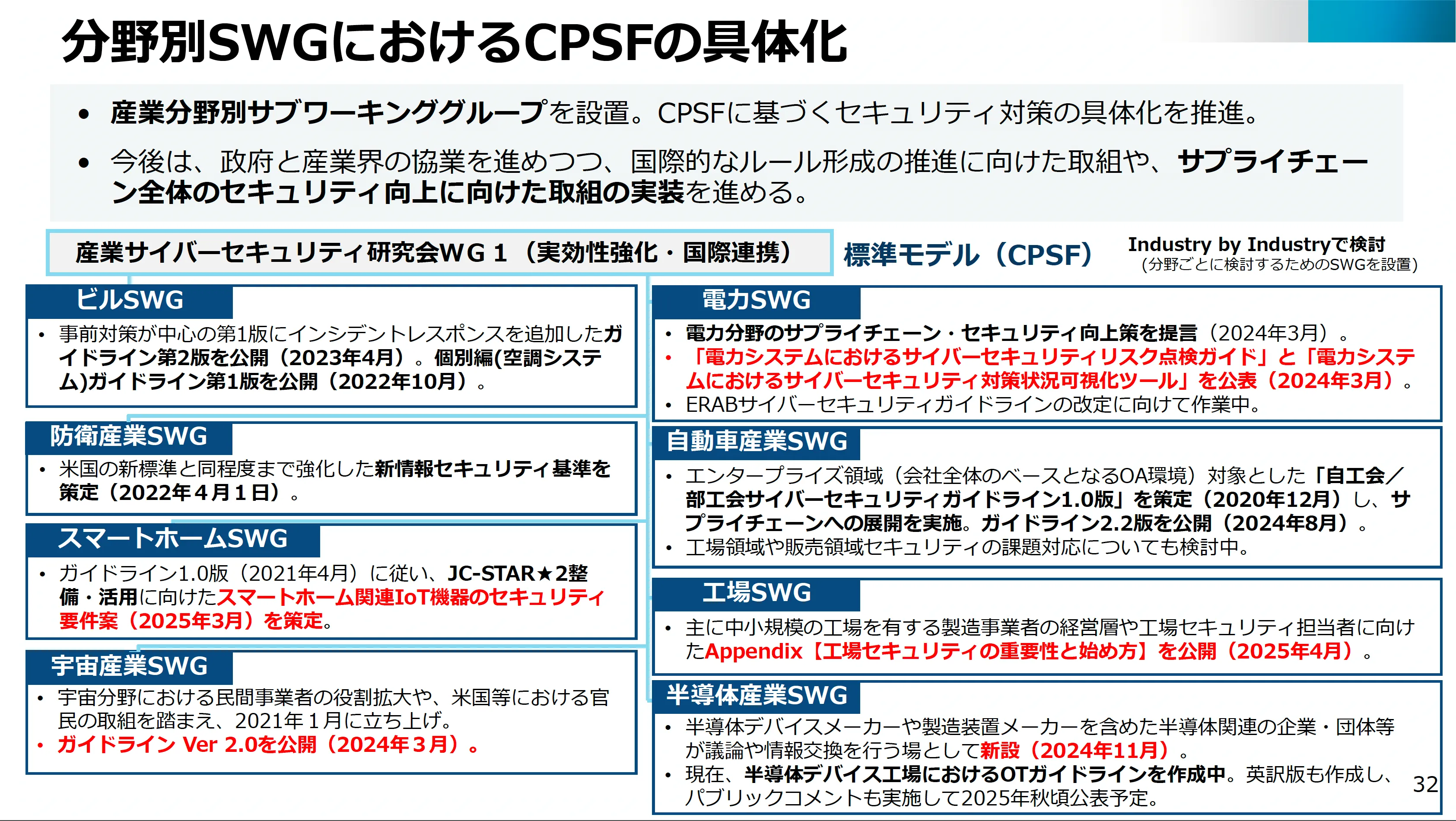

これまで国際的に広がっているセキュリティフレームワークや考え方を紹介してきましたが、日本国内でも各業界に即したセキュリティガイドラインの策定が進められています。特に注目したいのが、経済産業省の「CPSF(Cyber/Physical Security Framework)」です。経済産業省では、このフレームワークを起点に、産業ごとの特性やサプライチェーン全体を考慮したルール整備を後押ししています。

具体的には、自動車産業(自工会/部工会のサプライチェーン指針)、電力(サイバーセキュリティリスク点検ガイド、2024年3月公表)、工場(工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン、2025年4月公表)といった分野でガイドラインが策定・改訂されています。さらに医療、半導体産業、宇宙産業、スマートホームなど幅広い分野でも検討が進んでいます。

いずれの業界においても共通して強調されるのは、「IT資産の把握」と「不明機器の排除」です。どの端末やシステムがネットワークに接続されているかを正確に把握し、不明な機器を取り除くことは、すべてのセキュリティ対策の出発点とされています。これを怠れば、どれほど高度な対策を導入しても効果を発揮できません。

特に半導体関連企業では、国際的な業界標準であるSEMI規格(半導体・エレクトロニクス産業向けに策定された国際的な工業規格)への準拠が求められています。海外との取引では、この規格に基づいたセキュリティ対策チェックが行われることも多く、不正機器の排除が必須項目として含まれるケースが多く見られます。そのため、半導体分野では、ガイドライン準拠と不正機器対策が国際競争力を確保する上で特に重要な意味を持っています。

これまで取り上げたセキュリティフレームワークやセキュリティガイドラインに共通して示されているのが「IT資産の把握」と「不明機器の排除」 です。これは業種や業界に関わらず、すべての組織に通じる基本原則といえます。

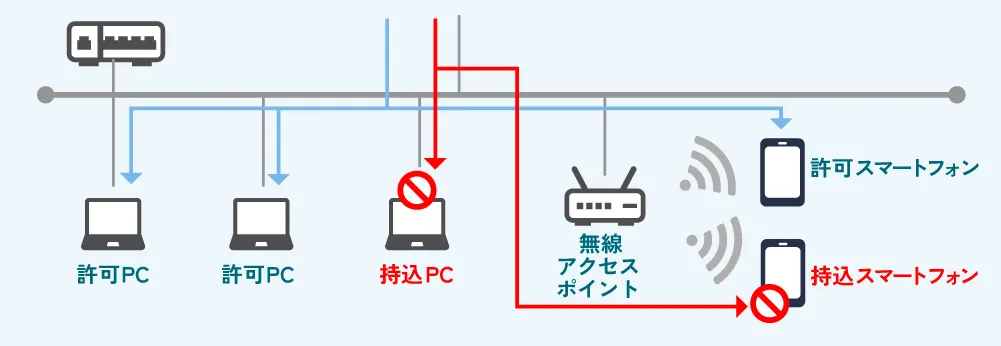

その理由はシンプルです。社内ネットワークに「把握していない機器」や「許可されていない機器」が存在すると、それだけで深刻なリスクとなり、どれほど高度なセキュリティ対策を導入しても効果を発揮できなくなるからです。例えば、持込PCや持込スマートフォンといった管理外の機器が接続されている場合、次のような問題が発生します。

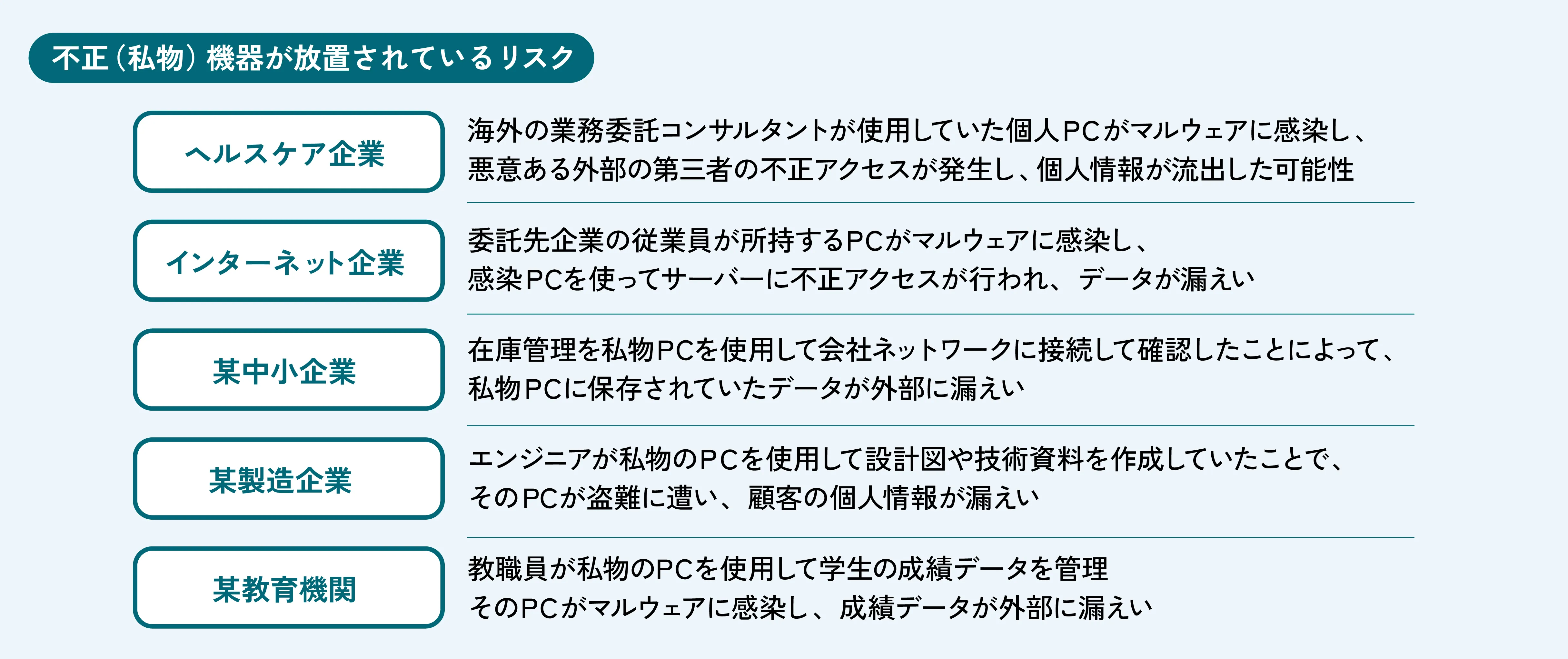

実際に、不正機器が原因でマルウェア感染や情報漏えいにつながった事例は、ヘルスケア・製造業・教育機関などあらゆる業界で報告されています。

こうしたリスクを未然に防ぐためには、まず、自社ネットワークに「何が接続されているのか」を正しく把握し、許可された機器のみが利用できる状態を維持することが重要です。そのためにも、まずは「不正機器の排除」に取り組むことが、セキュリティ対策の土台を築く上で最も重要な一歩といえます。

今回は、代表的なセキュリティガイドラインやフレームワークの役割、そして国内での業界別の動きを紹介しました。国際的に広がる考え方と、日本で進む具体的なガイドライン整備を照らし合わせると、分野ごとの差はあっても多くに共通する基本原則があることがわかります。

それは、「まずはIT資産を正しく把握し、不正機器を排除すること」 です。このような基本的な対策を踏まえてこそ、さらに高度なセキュリティ対策にもつながります。このコラムをきっかけに、まずは自社の環境における「IT資産の把握」と「不正機器の排除」に着手してみてはいかがでしょうか。

お問い合わせ

お電話でのお問い合わせ

03-3518-8055 (電話受付時間 9:00-17:30)